Sentio(旧ポケトークライブ通訳)ホワイトペーパー

1.0版 (改訂日 : 2025年03月11日)

ポケトーク株式会社

1.はじめに

本資料は、Sentio(旧ポケトークライブ通訳) (以下、”Sentio”) のご利用を検討されている方、現在ご利用いただいている方に向けて、ポケトーク株式会社 (以下、”当社”) が預かるお客様の個人データ (以下、”お客様データ”)に関する当社のセキュリティへの取り組みをご確認いただくとともに、Sentioを安全にご利用いただくための注意点についてご理解いただくことを目的としています。また本資料は利用規約の付録資料としてSentioをご利用いただくにあたって当社とお客様間で合意するものとなります。

2.クラウドサービスプロバイダーについて

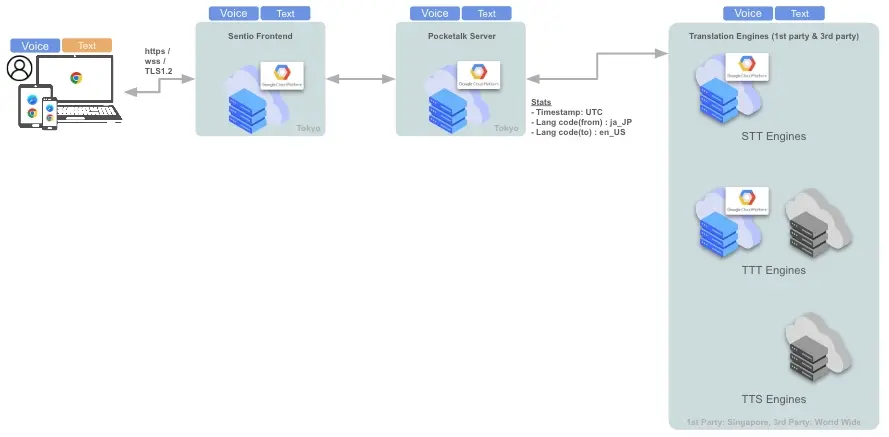

Sentio クラウドは、Google Cloud Platform (以下、 “GCP”) を利用して当社が開発および運用し、お客様に提供されます。

<図. Sentio - ユーザーとシステムの関係図>

3.当社とお客様の責任分担について

Sentioをご利用されるにあたっての、当社とお客様の責任分界点について下図にて説明します。

<図. Sentio | 当社とお客様の責任分界点>

4.データ保管場所

Sentio で利用するGCPは以下のリージョンで運営されています。

- GCP

- リージョン: asia northeast

- マルチAZ: Asia内で2拠点

5.サービスレベル目標 (SLO)

| サービス提供時間 | 24時間 365日 ** 同時間帯でサービスの監視も行っています |

|---|---|

| サービス可用性 | 99.0% ** 年間の計画サービス停止は含まれない |

| 計画サービス停止 | 2〜4回 / 年 ** 1回あたり最大で6時間程度のサービス停止が見込まれる |

| データのバックアップ | DB構成をマスター/スレーブ構成 (常時同期) で冗長化しております。 お客様に関するデータの保存を一切行なっていないため、データの世代管理バックアップは行っておりません。 |

6.当社の安全管理対策について

当社は、お客様に安心・安全にサービスをご利用いただけるよう、社内およびお取引先様とともに適切な情報セキュリティおよびデータセキュリティの設計・構築・運用に努めてまいります。

情報セキュリティのための方針群

当社は、クラウドサービスにおける情報セキュリティへの取り組みの基本方針を、「情報セキュリティ基本方針」および「クラウドサービスセキュリティ基本方針」として定め、これに従いサービスを運用しています。

情報セキュリティの役割及び責任

情報セキュリティの役割および責任については 「3. 当社とお客様の責任分担について」に定める通りとなります。

関係当局との連絡

関係当局については「4. データ保管場所」に定める通りとなります。

クラウドコンピューティング環境における役割及び責任の共有及び分担 (CLD.6.3.1)

クラウドコンピューティング環境における役割及び責任の共有及び分担については 「3. 当社とお客様の責任分担について」に定める通りとなります。

情報セキュリティの意識向上、教育および訓練

当社では情報セキュリティの重要性を全社的に促進しており、必要な教育及び訓練を定期的に実施しております。

資産目録

当社では情報、情報に関連するその他の資産及び情報処理施設に関連する資産を特定し、適切に管理しております。

クラウドサービスカスタマの資産の除去 (CLD.8.1.5)

お客様がサービス利用を終了される場合のお客様データの取扱について下記に記述します。

Sentioが提供する機能からお客様ご自身でサービス終了を申し込むことはできません。サービス終了されたいお客様につきましては、以下の連絡窓口までお問合せください。

連絡窓口

北米・欧州のお客様: sentio@pocketalk.com

アジアのお客様: https://pocketalk.link/inquiry- Sentioにて通訳した履歴データが必要な場合は、お客様の責任でSentioからダウンロードし適切に保管してください。(ただし、Sentio上の操作で通訳履歴のダウンロード設定をONにする必要がございます。詳細は、マニュアルにてご確認いただけます。)

情報のラベル付け

Sentioは、お客様情報や端末情報などの登録情報が存在しないため、お客様自身でその名称をラベル付けする機能は提供しておりません。

利用者登録及び登録削除

Sentioはシリアルコード認証を用いてサービスをご利用いただきます。シリアルコードは当社からのみ発行が可能となり、お客様自身での発行はできません。新規のシリアルコードの発行は当社までお問い合わせください。

利用者アクセスの提供

Sentioはシリアルコード認証を用いてサービスをご利用いただきます。シリアルコードは当社からのみ発行が可能となり、お客様自身での発行はできません。新規のシリアルコードの発行、および削除は当社までお問い合わせください。

特権アクセス権の管理

Sentioに、特権的アクセス権はございません。

利用者の秘密認証情報の管理

シリアルコードの管理は「3. 当社とお客様の責任分担について」に定める通りとなります。

情報へのアクセス制限

Sentioはシリアルコード別に表示する情報や利用できる機能に制限を設けておりません。

また、Sentioでは翻訳結果を指定された共有先のデバイスと共有することができる機能 (以下、”共有機能”)を搭載しております。共有機能を利用した際に一時的なURLが発行され、当該URLへ共有先のデバイスからアクセスすることで、翻訳結果を閲覧することができます。なお共有先デバイスからは翻訳結果を閲覧できるのみとなり、再共有はできません。また翻訳結果は共有先のデバイス上、クラウド上には一切保存されません。

詳細は、マニュアルにてご確認いただけます。

特権的なユーティリティプログラムの使用

Sentioはセキュリティ手順を回避し、各種サービス機能の利用を可能とするAPI等のユーティリティプログラムの提供は行っておりません。当社においてサービス提供に必要な特権的なユーティリティプログラムについては利用者を厳しく制限し、利用の妥当性を事前に確認し、ログを取得し、レビューを実施しております。

仮想コンピューティング環境における分離 (CLD.9.5.1)

マルチテナント環境で動作しており、別テナントへのアクセス制御を実施しています。

仮想マシンの要塞化 (CLD.9.5.2)

構築するすべての仮想化環境はポート・プロトコルへの制限を実施し、不正アクセスを遮断しております。原則、年に1回の第三者機関による脆弱性診断、侵入試験を実施しております。

暗号による管理策の利用方針

デバイスに保管するデータはAESを用いて暗号化を行っております。通信は SSL/TLS (TLS 1.2 対応) 通信を用いて暗号化しております。

変更管理手順

提供するサービスの更新や定期メンテナンスを実施する場合、メールで事前に通知いたします。

容量・能力の管理

安定的なサービス提供を行うため、各サーバーのリソースを監視し、必要に応じてキャパシティの増強を行っています。

実務管理者の運用のセキュリティ (CLD.12.1.5)

Sentioの操作方法、およびセキュリティに関する設定操作はマニュアルにて説明しております。

当社の運用業務においては、クラウド環境をステージング、本番とわけて管理しており、限られた業務従事者にのみアクセスを許可しております。本番環境へのアクセスおよび発生した操作については監査ログに保管されております。本アクセス制限はGCPのIAMにて管理しており、IAMのユーザー棚卸しを定期的に行い適切に管理しております。

情報のバックアップ

DB構成をマスター/スレーブ構成 (常時同期) で冗長化しております。 お客様に関するデータの保存を一切行なっていないため、データの世代管理バックアップは行っておりません。

イベントログ、アクセスログ取得

Sentioはお客様ご自身でイベントログ、アクセスログを取得する機能を提供しておりませんが、当社にてサービス維持管理に必要となる適切なログ(90日分)を取得し保管しております。 また、重要なインシデントが発生し、実態調査を目的としたログ情報等が必要な場合には、お客様からのお問合せに応じて、過去90日分のイベントログ、アクセスログから調査を実施しますので、privacy@pocketalk.com までご連絡ください。

クロック同期

SentioはGCPが提供する内部NTPサーバーに統一して時刻を同期(UTC)しています。

クラウドサービスの監視 (CLD.12.4.5)

CPU・メモリ・ディスクの使用率等のシステムに関するリソース状況を監視しています。 また Sentioのウェブアプリケーションが正常動作しているかのサービス監視もしております。

技術的ぜい弱性の管理

脆弱性情報を収集し、当社の責任の範囲で対応が必要となった場合には、定期または緊急メンテナンスにて対応を実施します。 メンテナンス情報はメールで通知します。 当社では、より一層のセキュリティ確保のため、開発設計時にセキュリティ要件を定め、社内の試験だけでなく、第三者機関の脆弱性診断、侵入試験を組み合わせて実施した上でリリースしています。

ネットワークの分離

Sentioへのアクセスはインターネット回線を通じて行われます。 当社の本番環境に対する保守運用業務においては、GCPのIAMで適切に権限管理をし、申請と承認の後にアクセスを許可することとしています。また本番環境へのアクセスと実施した操作については、監査ログとして保管することで管理しております。

情報セキュリティ要求事項の分析及び仕様化

当社では、情報セキュリティ基本方針とクラウドサービスセキュリティ基本方針の下で、お客様が要求される情報セキュリティを維持、提供します。主にお客様が検討される情報セキュリティ機能の仕様として、本書は以下の項目を記述しています。

- アクセス制限機能 (情報へのアクセス制限、仮想マシンの要塞化)

- 通信暗号化機能 (暗号による管理策の利用方針)

- バックアップ機能 (情報のバックアップ)

- ログ取得 (イベントログ、アクセスログ)

セキュリティに配慮した開発のための方針

当社では、セキュリティに配慮した開発方針として、開発時点からセキュリティに関するリスク対応、脆弱性対応を行い、リリース時に第三者による脆弱性診断、侵入試験を行っています。

供給者との合意におけるセキュリティの取り扱い

Sentioにおける役割及び責任については、利用規約 (Terms of Use) に定め、サービスを提供します。本サービスの責任分界点に関しては「3. 当社とお客様の責任分担について」をご参照下さい。

ICTサプライチェーン

当社が利用するクラウドサービスプロバイダの情報セキュリティ水準を把握し、当社の情報セキュリティとの整合性が取れていることを確認しています。

SentioはGCPをクラウドサービスプロバイダとして運用しています。

GCPのコンプライアンス状況については下記をご参照ください。

https://cloud.google.com/compliance?hl=ja

責任及び手順

Sentio利用者に大きな影響を与えるセキュリティインシデント(データの消失、長時間のシステム停止等)が発生した場合は、原則として72時間以内にメールで通知いたします。セキュリティインシデントに関する問合せは、privacy@pocketalk.com までご連絡ください。

情報セキュリティ事象の報告

お客様にメールで通知いたします。

また個別のお問い合わせは、privacy@pocketalk.com までご連絡ください。

証拠の収集

裁判所からの開示請求など、法律に基づいた正当な開示請求が行われた場合、お客様の同意なく、お客様データを当該機関に開示することがあります。なおお客様に重要なインシデントが発生し、実態調査を目的としたログ情報等が必要な場合には、お客様からのお問合せに応じて、過去90日分のアクセスログから調査を実施しますので、privacy@pocketalk.com までご連絡ください。

適用法令及び契約上の要求事項の特定

Sentioの利用に関して、適用される「準拠法」は「日本法」となります。Sentio運用に関連する各種法令に関しては関連法規管理要領に従い、法的準拠するように努めています。

知的財産権

知的財産権については、利用規約 (Terms of Use)に定義しております。

記録の保護

記録の保護詳細については 「イベントログ取得」をご参照ください。

暗号化機能に対する規制

暗号の利用は、「暗号による管理策の利用方針」をご参照ください。 Sentioは、輸出規制の対象となる暗号化技術の利用はありません。

情報セキュリティの独立したレビュー

当社は、内部監査、マネジメントレビューを行い、情報セキュリティの維持、向上を行っています。